Ежегодно компания по разработке программного обеспечения в области ИБ Symantec готовит большой отчет о безопасности и угрозах в интернете (Internet Security Threat Report), который содержит множество статистических и аналитических данных. Рассмотрим некоторые факты, которые определили основные итоги и тенденции ИБ последних двух лет.

– Мобильные устройства становятся все более привлекательной целью для криминала, который готов тратить большие деньги на взлом таких гаджетов. Пять из шести всех купленных в 2015 году устройств работают под управлением ОС Android, именно эта ОС является основной целью преступников. При этом успешные атаки продемонстрированы и на iOS даже без джейлбрейка.

– Производительность современных смартфонов больше, чем у космических кораблей Space Shuttle. По прогнозу исследовательской и консалтинговой компании Gartner, количество устройств, подключенных к интернету в 2016 году, достигнет 6,4 миллиарда (и 20,8 миллиарда в 2020 году). Интернет вещей уже стал реальностью – современные телевизоры, медиа-плееры и даже некоторые модели автомобилей уже сейчас имеют постоянное подключение к сети.

Джейлбрейк (jailbreak) – получение полного доступа к файловой системе iOS-устройств.

Эта операция открывает полный доступ к файловой системе iPhone, iPod или iPad, однако зачастую невозможна для современных моделей гаджетов с обновленным ПО.

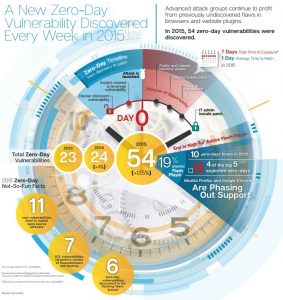

– В течение 2015 года обнаруживалось по одной уязвимости нулевого дня в неделю, в Adobe Flash Player в 2015 году обнаружено 10 уязвимостей нулевого дня. Проблемой этого приложения озабочены все крупные производители программного обеспечения. В целом в течение года ожидается сокращение, а затем и прекращение поддержки Flash-технологий большинством ПО.

– До половины (48%) всех случаев утечки персональных данных были связаны с собственными непреднамеренными ошибками персонала организаций, и около 52% утечек связаны с деятельностью злоумышленников.

– Цены на теневом криминальном рынке составляют до $1000 в день за организацию распределенных атак в обслуживании (DDoS) и до нескольких тысяч долларов за инструменты для эксплуатации уязвимостей нулевого дня.

– Злоумышленники способны организовывать масштабные DDoS-атаки, требуя выкуп у владельцев ресурсов для их прекращения. Одна из самых масштабных таких атак достигала в пике 602 ГБит/с.

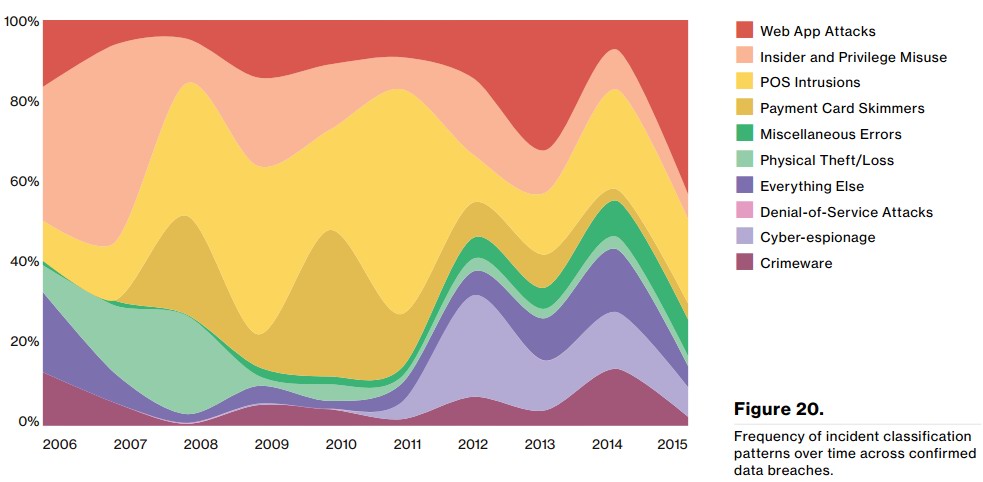

Стоит обратить внимание на статистические и аналитические аспекты утечек данных, представленных в отчете Verizon Data Breach Investigations Report (DBIR).

– Подавляющее количество инцидентов с безопасностью приходится на сектор государственного управления, а среди инцидентов с подтвержденной утечкой данных преобладает финансовый сектор.

– Когда это возможно, компрометация (взлом) осуществляется злоумышленниками в течение нескольких минут, а утечка (кража) данных происходит в течение нескольких дней.

– 63% всех подтвержденных утечек данных связаны со слабыми, украденными паролями или паролями «по-умолчанию».

– 95% всех утечек данных, связанных с веб-приложениями, имели финансовые мотивы.

– Часто причиной утечек становятся не только действия инсайдеров, но и так называемый эффект TGYFBFTDHRA (That guy you fired but forgot to disable his remote access), когда уволенный сотрудник продолжает пользоваться доступом к информационным системам. Большая часть работающих в организациях инсайдеров занимает нижние ступени иерархии.

– Данные (носители, ноутбуки) теряются в сто раз чаще, чем крадутся.

Антон Ракитский, начальник отдела ИБ ITTS