Утечка данных болезненна для любой компании. Вопрос не только в возможных финансовых потерях, но также в негативном влиянии на репутацию, на отношения с контрагентами и т.д. Поэтому одной из приоритетных задач информационной безопасности является минимизация подобных рисков.

Утечка сама по себе возможна в результате ряда причин: хакерской атаки, кражи или потери устройства с данными, преднамеренных зловредных действий пользователей, а также безответственного отношения или ошибок, совершенных теми же пользователями.

И, как показывает практика, около 80% — это как раз два последних случая: преднамеренный «слив», случайная отправка на ошибочный e-mail, другие инциденты, вытекающие из незнания правил работы с персональными данными и конфиденциальной информацией. Нельзя недооценивать и фактор хакерских атак — с каждым днем их количество и сложность только растут.

Классической ошибкой является расчет на то, что лишь внедрив какую-то определенную технологию, можно остановить утечки данных. Или что выделенный сотрудник (или даже отдел) информационной безопасности может справиться с этой задачей.

Так каким должен быть современный подход к защите от утечки данных, почему важно уделять внимание информационной безопасности и как это работает на практике? Давайте разбираться.

Что такое информационная безопасность и какова роль сотрудников в ней

Информационная безопасность (ИБ) — это процесс, и без вовлечения сотрудников, которые непосредственно выступают в роли владельцев информации, создание целостной системы может превратиться в нетривиальную задачу.

Для начала бизнес должен определить, какими типами чувствительных данных оперирует в рамках своей деятельности (конфиденциальные, служебные, персональные и т.д.) и кто из персонала компании должен иметь к ним доступ для выполнения своих служебных задач.

Следующим шагом требуется регламентировать правила работы с такими типами данных (назначение уровня конфиденциальности, правил хранения и передачи и т. д.). После этого начинается наиболее сложная часть: пользователей с доступом к перечисленным типам данных необходимо проинформировать о правилах работы с ними, обучить обязательным процедурам (классификация данных, работа с ними на каждом этапе жизненного цикла) и внедрить контроль выполнения этих процедур со стороны информационной безопасности.

Ключевой момент здесь — если определенный пользователь создает файл, включает туда известную ему конфиденциальную информацию, то именно этот пользователь, как владелец файла, обязан поставить соответствующую отметку об уровне конфиденциальности. Реализовать такой подход возможно с помощью решений для пользовательской классификации данных, например Boldon James или Titus.

Информационная безопасность же должна контролировать корректность классификации данных, назначенной пользователями. И, в зависимости от указанного уровня конфиденциальности данных, обеспечивать сервис их защиты (в т.ч., с помощью Data Loss Prevention-технологий, шифрования, разграничения доступов и т.д.).

Именно непосредственное участие авторов файлов в обеспечении безопасности позволяет сохранить конфиденциальную информацию и не поставить на паузу важные процессы компании. Например, важный чертеж или отчет может выйти за пределы компании, так как ИБ-департамент был не в курсе его истинной ценности. Пользовательская классификация данных позволяет снизить риск возникновения таких ситуаций практически до нуля.

Подходы к пользовательской классификации данных

Большинство компаний доверяют своим сотрудникам, а сотрудники, в свою очередь, оправдывают это доверие. Но иногда случается такой себе «эффект бабочки», когда нажатие на одну лишнюю кнопку может серьезно замедлить весь бизнес-процесс компании. Зачастую это происходит по незнанию — когда, например, ИБ-специалист не расценил какой-либо файл как важный. Чтобы предотвратить такие ситуации, требуется вмешательство автора файла. И здесь на помощь приходит пользовательская классификация данных.

Ниже мы разберем несколько принципов, по которым работает классификация данных от Boldon James.

Принцип «светофор» — зеленый, желтый, красный

Зеленый – публичная информация. Вовлекаем сотрудника в процесс документооборота. Такая метка ни к чему не обязывает, но приучает сотрудников следовать корпоративным стандартам.

Желтый – служебная информация. Утечка этих документов – приземлённый риск. Данная опция позволяет в будущем закручивать гайки и разделить личные документы и служебные.

Красный – критическая информация. Данная метка позволяет фокусно защитить документ от утечки. Пример из практики: именно сотрудник-автор документа должен поставить красную метку на файл «закупка 200 тонн алюминия.docx» и нести за него ответственность, а не сотрудник информационной безопасности.

Подход Корпоративный шаблон

- Финансовая компания. Метки, разделенные по регуляциям GDPR, PCI\DSS, Постановление95 Центробанка

- Фармацевтика. Метки — это номенклатура лекарств и персональные метки ответственных лиц за визирования отгрузок

- Производство. Метки — это интеллектуальная собственность, номенклатура документов по уровню значимости

Как работает решение для пользовательской классификации данных

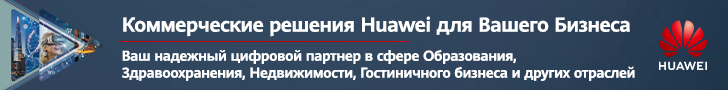

Программа, установленная на устройство сотрудника, даёт возможность «видеть» уровень конфиденциальности того или иного файла – то есть, появляется визуализация метки на документе.

Пользователь может изменить метку по уровню конфиденциальности — например, с красной метки на зелёную, тем самым, снизив уровень ‘Critical’ до уровня ‘Public’.

Среды, которые поддерживаются:

- Офисный набор Microsoft: Word, Excel, PowerPoint, Visio – визуализация метки в открытом окне программы

- Офисный набор от Opensource community: Open office

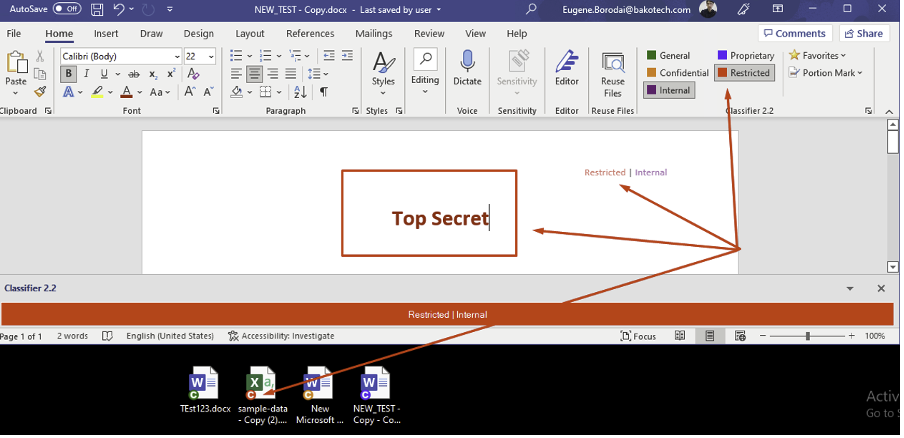

- Почтовые клиенты: Microsoft Outlook, Lotus Notes

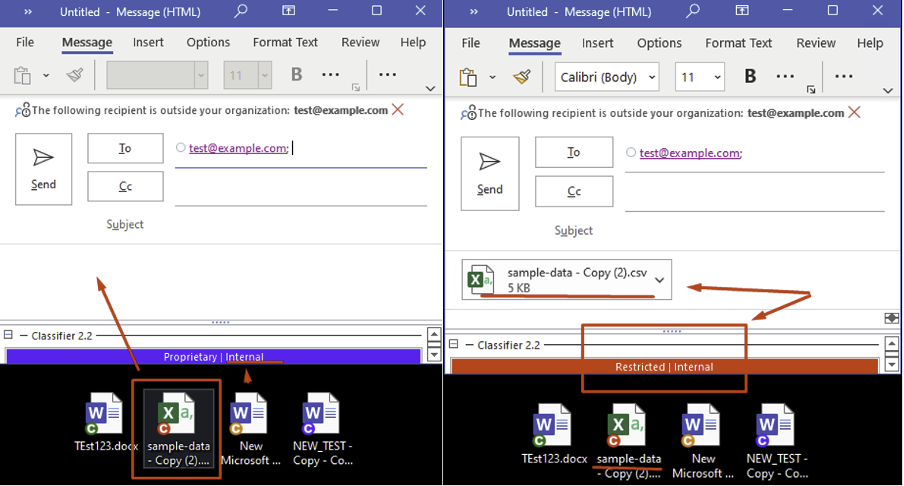

- ОС Windows (нажатие правой кнопки мыши и установления метки на любой тип файла)

- Web-версия офисного набора Microsoft

Техническая сторона пользовательской классификации

С помощью программы сотруднику можно делегировать право выставлять метку и при этом корректировать его действия.

Популярные Use Cases:

- Классификация электронной почты, а также вложений в письма – автоповышения метки письма, если вложение критическое

- Классификатор поддерживает пакет Microsoft Office, включая Word, PowerPoint, Excel, Visio и Project, AutoCad. Визуализация в виде водяных знаков, логотипов на документах

- Классификатор поддерживает несколько языков. Автовыставление Красной метки (top secret), если в документе встречаются определенные слова на любых языках: секретно, таємниця, secret и т. д.

- Классификатор предоставляет помощь для выбора правильного уровня классификации перед отправкой или сохранением. В случае срабатывания более двух шаблонов, выводит окно подсказки пользователю с кнопкой по уровню метки – на выбор

- Актуальность информации. Понижение уровня метки с «критично» до «служебно» через определенный период времени

- Принудительная классификация. Ограничить пользователя в возможности совершать документооборот файлами без меток или, как минимум, затребовать выставление метки публично

С чем возможно интегрировать решение такого класса?

- DLP. Технические средства класса DLP хорошо интегрируются с пользовательской классификацией, что позволяет существенно снизить false-positive срабатывания. У решений от Boldon James и Titus возможна нативная интеграция с DLP, например, Digital Guardian, Trellix (McAfee) и другими

- SIEM-системы. Есть возможность отследить траекторию изменения метки на файле, путём интеграции в центральный log management

- Firewall L7. Позволяет отслеживать трафик, содержащий конфиденциальную информацию на основе визуальных меток

- DRM. Класс программ, который обеспечивает дополнительную защиту для конфиденциальной информации благодаря цифровой подписи

Выводы

Пользовательская классификация данных позволяет качественно обучить сотрудников процедурам работы с конфиденциальными данными. Более того, пользователи фактически оказываются вовлечены в процесс защиты файлов. Благодаря этому, вероятность ошибки минимизируется, возможность злоупотребления становится более сложной и рискованной, а эффективность работы внедренных технологий защиты данных резко увеличивается.

Разумеется, это не весь путь, который необходимо пройти бизнесу для эффективной защиты данных. Пользовательская классификация — это только его начало.

О других этапах защиты данных мы поговорим в следующих статьях.