В начале 2000-х легкие, удобные, переносные USB-накопители надолго ворвались в нашу жизнь и прочно подружились с нашими компьютерами и ноутбуками.

Несмотря на обилие облачных хранилищ данных сегодня — USB флэшки остаются не только популярным, но и часто незаменимым выбором для людей, которым требуется удобное, портативное, универсальное и дешевое устройство хранения данных. К сожалению, с ростом технологий и повсеместным использованием этих устройств — возрастает и риск потенциальных нарушений безопасности. Вредоносные программы и вирусы, возрастающая деятельность киберпреступников, целью которых является доступ к компьютерам и данным на них, а также потери и кражи съемных USB-накопителей зачастую проводят к утечкам корпоративной информации, и как следствие финансовым и репутационным потерям компаний.

Как совместить эффективное использование и управление съёмными носителями, сведя риск и угрозы к минимуму, как найти компромисс между удобством пользоваться USB съёмными устройствами и требованиями службы безопасности, какой должна быть политика безопасности в отношении флэшек, как защитить предприятие от заражения вредоносным ПО, помог разобраться Системный инженер компании Ivanti Максимилиан Прилепский.

Все ли внешние устройства представляют угрозу для корпоративных данных?

Современную жизнь дома, офиса, компаний сегодня нельзя представить без давно привычных и незаменимых в быту, на производстве или в бизнесе внешних съемных устройств USB-накопителей, жестких дисков FireWire, носителей CD/DVD, сканеров, мультимедийных проигрывателей, цифровых камер, смартфонов, технологий мобильных соединений Wi-Fi и Bluetooth и многих других устройств, которые несут в себе не только высокую ценность, но и необходимость для повседневных бизнес-операций: хранении и обмене информацией, шифрования, резервного копирования, обороте документации, повышая производительность и эффективность любой компании.

Однако, «уязвимость к вирусам, риск инфильтрации вредоносных программ, компрометация ИТ-систем, потеря, кража, повреждение носителей, случайная или злонамеренная утечки информации, являющееся следствием быстрого и бесконтрольного распространения, использования этих устройств — вызывает сегодня серьезное беспокойство служб ИТ безопасности, — рассказывает системный инженер компании Ivanti Максимилиан Прилепский. — Даже обучение и дисциплина персонала компании, осознание ими риска, а также строгая внутренняя политика безопасности часто недостаточны для сохранности интеллектуальной собственности, защиты конфиденциальной информации от инсайдерских угроз или случайных потерь. Поэтому, управление внешними устройствами является важнейшей составляющей стратегии защиты данных для всех компаний, их использующих».

Рассматривая, потенциальную угрозу и риски для корпоративной информации, мы должны учитывать любые переносные устройства хранения данных: от USB-накопителей и портативных устройств хранения, до карт памяти и токенов. Все они могут быть источниками вредоносного или шпионского ПО, либо использованы для копирования конфиденциальных данных. Многие производители USB не защищают прошивку в своих устройствах, а потому киберпреступники имеют возможность перепрограммировать ее и взять USB-устройство под свой контроль.

«Многие сотрудники компаний часто даже не задумываются о том, что, найденные или специально оставленные без присмотра хакерами зараженные USB, позже подключенные к компьютерам могут нанести непоправимый вред или ущерб компании. Подзаряжая мобильные телефоны, планшеты и другие устройства, использующие корпоративные порты USB, пользователи также подвергают риску информационные системы предприятия и данные» —добавляет Максимилиан Прилепский.

Возможно ли и как предотвратить потерю и утечку данных при работе с периферийными устройствами и защитить систему от заражения вредоносным ПО?

USB-накопители, как отмечалось выше, являются удобными, небольшими, недорогими, портативными и популярными средствами для хранения и передачи информации. Однако эти же характеристики делают их привлекательными для злоумышленников. Инфицированные USB-накопители — это не только заражение вредоносным кодом. Такие устройства могут работать как кейлоггеры – клавиатурные шпионы, перехватывающие и записывающие все манипуляции с клавиатурой компьютера, имитировать сетевую карту, перенаправляя трафик по скрытым направлениям, или выдавать себя за клавиатуру, и запускать свои собственные команды, для вредоносного воздействия, приводящие к утечкам или кражам файлов. И если инцидент произойдет, то финансовые и имиджевые последствия могут быть несоизмеримо большими по сравнению с расходами на внедрение систем управления и контроля съемных устройств.

Обезопасить компанию и ее активы, предотвратить потери и утечки данных, или минимизировать возможность случиться этому – является первоочередной задачей ИБ-служб организации, занимающихся разработкой правил и политик безопасности, внедрением мер и систем, позволяющих контролировать периферийные устройства и их использование. На рынке сегодня достаточно много профильных решений. Это и дорогостоящие DLP-системы (Data Leak Prevention — «Предотвращение утечек данных»), внедрение которых может занимать месяцы, и специализированное, нишевое ПО для контроля за съемными устройствами и USB-портами, и механизмы шифрования внешних носителей, и системы аудита, аутентификации и управления доступом. Также одним из самым важных аспектов защиты от потерь и утечек является обучение сотрудников, понимания методов социальной инженерии и противодействия им.

«Одними из самых важных советов, которым небходимо следовать: не подключать неизвестные flash-накопители к компьютеру, — разъясняет Максимилиан Прилепский. — Также не стоит использовать персональные USB-накопители на компьютерах компании и наоборот — не подключать USB-накопители, содержащие корпоративную информацию, к своему ПК. Этим вы исключите риск перекрестного заражения. Также следует использовать пароли и шифрование USB-накопителей и CD/DVD-дисков для защиты ваших данных и интеллектуальной собственности в случае их кражи или потери».

Кроме того, специалисты рекомендуют использовать и своевременно обновлять антивирусное и антишпионское программное обеспечение для обеспечения безопасности, отключить настройки автозапуска. В ОС Windows она приводит к автоматическому открытию съемных носителей при подключении к компьютеру, тем самым открывая дорогу вредоносным программам к важным для бизнеса данным. Ну а самим компаниям стоит разработать и внедрить реально работающие политики безопасности. Персонал следует обучить правилам взаимодействия с внешними устройствами, чтобы снизить роль человеческого фактора.

Внедрение решения для контроля съемных устройств: выбор решения, основные этапы, что влияет на сроки и стоимость?

Для подавляющего большинства компаний запрет на использование съемных носителей не является ответом на требования ИБ-департамента. Слишком велика та роль, которую внешние устройства играют в вопросах эффективного функционирования предприятия. А потому важно найти компромисс между требованиями политик безопасности, удобством взаимодействия сотрудников и, конечно, стоимостью профильных решений.

«Широко разрекламированные DLP-системы глубокого контентного анализа, аудита, контроля и фильтрации всего документооборота остаются многообещающими системами, требующими серьезной подготовки заказчика и классификации его документов, — считает Максимилиан Прилепский. — Они энергозатратные по времени, а само внедрение обычно выходит за рамки бюджета. К тому же, они не всегда отвечают ожиданиям клиентов. На мой взгляд, более легкие и простые в управлении решения обладают куда большим потенциалом быстрого развертывания и дальнейшего эффективного использования для большинства организаций».

Аналитики считают, что решение должно максимально быстро и прозрачно контролировать съемные устройства и информацию, перемещаемую с их помощью. Кроме того, оно должно применяться как на компьютерах пользователей, так и на серверах, и даже на тонких клиентах или виртуальных конечных точках. При этом желательно, чтобы решение было способно помочь сформировать политики контроля, чему должна сопутствовать быстрая идентификация подключаемых устройств.

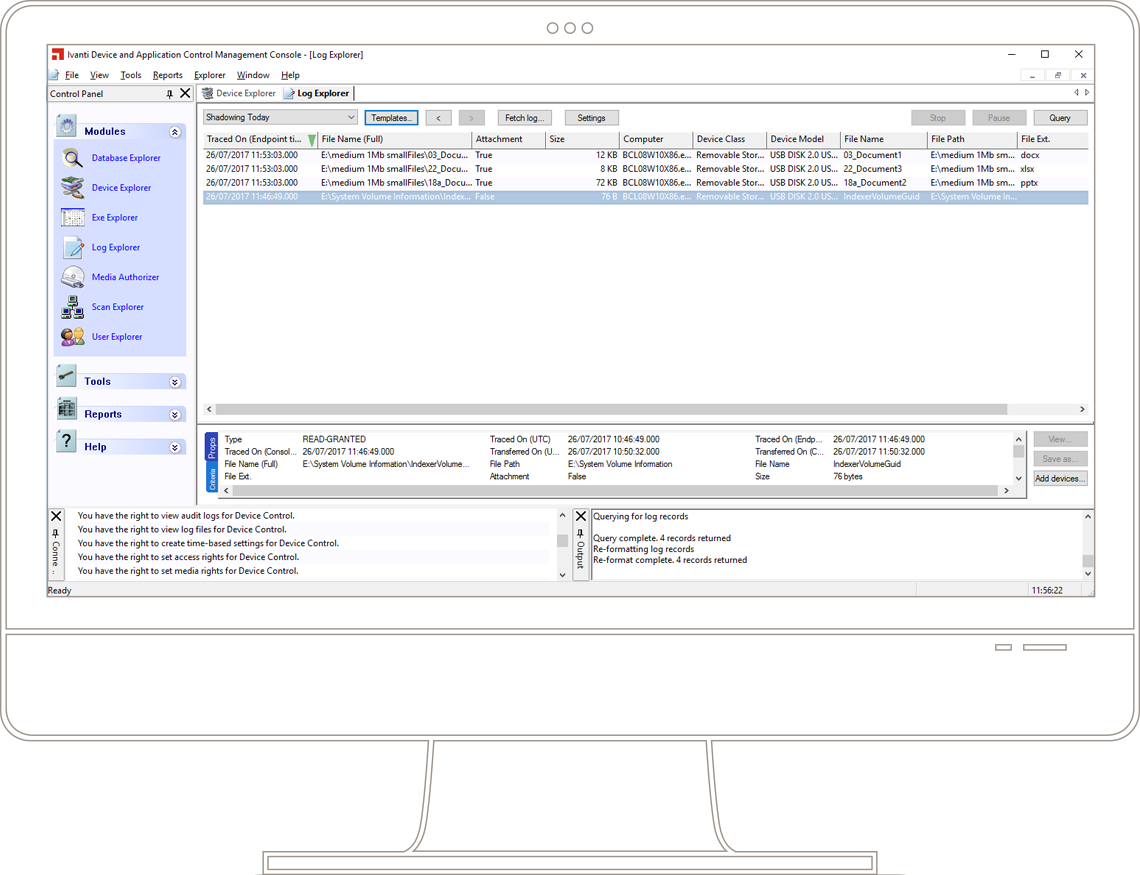

«Например, решение Ivanti Device Control поддерживает широкий спектр различных классов и типов подключаемых устройств, — перечисляет преимущества таких программ Максимилиан Прилепский. — В нем предусмотрены многочисленные функции тщательного контроля. Это принудительное и гибкое шифрование, ограничение копирования данных, фильтрация по типу файлов, доступ по расписанию, онлайн- и офлайн-режимы. А еще — запатентованные технологии двустороннего теневого копирования информации, которая записывается или читается с CD/DVD-дисков или других съемных носителей. И, конечно, не обошлось без средств аудита всех событий».

Используя функционал фильтрации по типу файлов, администратор всего за несколько «кликов» разрешает или запрещает доступ к определенным типам файлов, к примеру Microsoft Word или PDF. Блокировка исполняемых файлов с расширением .exe – позволяет предотвращать запуск возможно подозрительного или вредоносного ПО.

Процесс развертывания подобных решений обещает быть не затянутым по срокам. Начинать работу с ним можно уже через несколько часов после окончания установки. Администратору важно иметь возможность оперативно связать политики безопасности с информацией о пользователях и группах пользователей, которая хранится в Microsoft Windows Active Directory. Это значительно упрощает управление правами доступа к устройствам в сети. К слову, полномочия, которые предоставляют такие решения (то же Ivanti Device Control), должны не только действовать и в онлайн-, и в офлайн-режиме, но еще и применять различные политики в этих режимах, наделяя клиентские модули отличными друг от друга полномочиями.

«Продукт Ivanti обеспечивает подробный аудит использования устройств. Все попытки доступа к внешним устройствам регистрируются в журнале, так же, как и все действия администраторов, включая изменения полномочий. В последней версии Ivanti Device Control добавлен DLP-функционал — поиск контента по ключевым словам в файлах Microsoft Office и pdf с последующей блокировкой его чтения или записи в случае совпадения», — резюмирует Максимилиан Прилепский.

«Одним из основных преимуществ при развертывании Ivanti Device Control является его функция «белый список», которая гарантирует, что никакое устройство, если оно не разрешено, никогда не будет использоваться, независимо от того, как оно подключается, — делится своим опытом Пол Дуглас, глава одного из подразделений Barclays. — Device Control — действительно сильный и простой в использовании продукт, поэтому Barclays выбрал это решение».